Le 17 septembre 2020, notre partenaire, le Colomiers Rugby nous ouvre les portes de son stade Michel BENDICHOU pour un événement particulier.

Entre 11h et 15h, nous présenterons nos produits devant une centaine d’entreprises. Un moment privilégié à partager autour d’un déjeuner.

Rendez-vous le 17/09/2020 !!!

Nouvelle date pour notre journée portes ouvertes

Vous n’avez pas pu assister à notre dernière journée portes ouvertes ?

Nous vous proposons une nouvelle date pour venir vous mesurer à notre outil de travail : l’écran interactif Csubtil.

Cet évènement aura lieu le jeudi 14 mars 2019 dans les locaux de REPROTECH (31830 Plaisance du Touch).

Pour cela, il vous suffit de choisir un créneau horaire en vous inscrivant soit par téléphone au 05.61.49.79.33 ou par mail à : secretariat@repro-tech.fr

Voici les sessions disponibles : 10h – 11h30 / 14h30 – 16h

Soyez curieux, nous allons vous étonner … !

21 février 2019 : REPROTECH ouvre ses portes aux professionnels

REPROTECH réitère à nouveau l’évènement « journée portes ouvertes ».

Cette journée a pour but de vous faire découvrir notre nouvel outil que nous commercialisons depuis un an et qui a déjà fait ses preuves auprès de nos clients.

Que vous soyez avocat, architecte, professeur des écoles ou même agent immobilier, cet outil vous apportera un confort de travail au quotidien.

Plusieurs horaires de présentations sont disponibles afin de vous permettre de trouver celui qui vous convient.

Jeudi 21 février 2019 : 10h – 11h30 / 14h30 – 16h.

Merci de bien vouloir vous inscrire soit par mail : secretariat@repro-tech.fr ou par téléphone au 05.61.49.79.33

Soyez curieux, nous allons vous étonner …

Ma Ville Sans Virus

Face aux dangers et pièges de l’internet, vos appareils connectés sont-ils encore sains ?

Virus, logiciels espions, logiciels publicitaires, courriels indésirables… Et si, sans le savoir, vous n’étiez plus le seul à accéder à vos données privées ?

Bénéficiez d’une analyse gratuite de votre ordinateur, tablette ou smartphone !

- Vérifiez l’absence de tout virus

- Découvrez les bons réflexes à adopter en matière de sécurité informatique

- Protégez votre vie privée grâce aux conseils avisés d’un professionnel

- Service offert par votre revendeur informatique

- Sans engagement

- 3 mois de protection antivirus gratuits !

Comment configurer son système d’impression pour économiser du papier ?

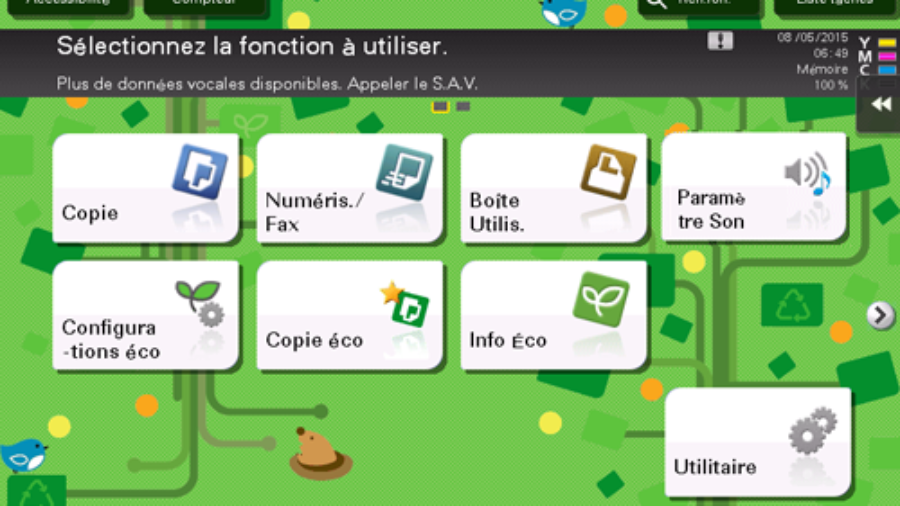

Vous pesez entre 50 et 75 Kg… et bien c’est aussi le poids de votre consommation annuelle de papier au bureau. Tout comme la cellulite, on ne l’élimine pas mais on peut en réduire les contours en imprimant mieux. N’oubliez pas qu’une feuille de papier possède un recto et un verso ou encore que les pages blanches contenues dans un document peuvent être supprimées avant leur impression. Pour économiser du papier, rien de plus simple avec les configurations éco des multifonctions Konica Minolta, désormais directement accessibles depuis la page d’accueil du panneau de commande.

- Créez votre raccourci configurations éco sur le panneau de commande.

- Paramétrez la fonction copie éco pour régler la combinaison de page, le mode recto-verso et le N&B par défaut.

- Vérifiez le taux de papier économisé en consultant l’info éco mode 1 qui indique le pourcentage d’impression couleur ou recto-verso réalisé ou le taux de combinaison de pages par rapport au nombre d’originaux numérisées.

A vous de jouer et votre corbeille à papier perdra du poids !

Rançonlogiciel, une montée en puissance des attaques attendue en 2017

Rançonlogiciel, le logiciel malveillant qui prend en otage les données personnelles et les restituer contre une rançon, devrait être à l’origine de la majorité des cyber-attaques en 2017, selon les prévisions des acteurs de la sécurité informatique. Les attaques seront de plus en plus sophistiquées et ciblées. Crainte majeure des entreprises, comment pourront-elles s’en prémunir ?

3 questions à Christophe Amiable, expert sécurité au sein de la filiale Serians IT Services de Konica Minolta.

1. Les attaques de rançonlogiciels seront-elles plus virulentes en 2017 ?

En 2016, la fréquence des attaques de rançonlogiciels s’est considérablement accélérée. Toutes les 40 secondes, une entreprise était victime d’une attaque et une entreprise sur 5 n’a jamais revu ses fichiers même après avoir payé. Un mode de propagation collaboratif a même été identifié en fin d’année. On demande à la victime de contaminer ses amis pour qu’ils payent la rançon à votre place. Autre forme détectée, le rançonlogiciel qui sensibilise à la sécurité informatique, celui-ci propose de déchiffrer gratuitement les fichiers en échange de la lecture de 2 articles sur les ransomwares. Près de 450 000 attaques devraient être recensées cette année et leur augmentation est estimée à plus de 207%. On s’attend aussi à ce que l’hyper connectivité multiplie les vecteurs d’attaques et à ce que les cyber-délinquants utilisent les objets connectés comme nouveau biais de propagation des attaques : Ransomware of Things ou RoT.

2. Comment les entreprises pourront faire face à cette montée en puissance des attaques ?

Contrôler et filtrer sont les deux axes prioritaires sur lesquels les entreprises doivent se concentrer pour renforcer leurs systèmes de défense. La mobilité constitue une faille de sécurité importante et les entreprises commencent tout juste à mettre en place des politiques adaptées. D’autre part, son spectre évolue considérablement avec l’expansion de l’Internet des Objets (IOT) dans la sphère professionnelle et qui par conséquent augmente la surface d’attaque des cybercriminels. Les objets connectés doivent dorénavant être pris en compte. En matière de mobilité et de sécurité informatique, les entreprises ont généralement deux postures soit restrictive ou permissive. Dans le second cas, elles devront consentir à des investissements supplémentaires pour prendre en compte l’écosystème IT dans son ensemble et réajuster leur politique de contrôle des accès. Le filtrage applicatif et l’analyse des flux réseau opérés par les pare-feux de nouvelle génération revêt ici un rôle majeur pour permettre d’identifier le maillon faible de l’écosystème. Un audit de configuration est aussi très fortement recommandé car il permettra de restituer une parfaite visibilité de l’état de son réseau et du trafic associé, y compris des applications et des contenus.

« Un système de sécurité unifié et corrélé offre une réponse rapide à une menace. »

Une mise à jour constante des systèmes et des règles de sécurité est bien évidemment le premier prérequis lorsque l’on parle de bonnes pratiques. La mise en œuvre de mécanismes d’alertes en temps réel en est un second pour pouvoir agir immédiatement et limiter les effets d’une menace. Enfin, la mise en place d’un système de gouvernance des données est un troisième prérequis nécessaire. Les données constituent 70% de la valeur d’une entreprise. Etablir une cartographie des données permet d’en contrôler l’accès à travers des processus, acteurs et instances de décision clairement définis et partagés au sein de l’entreprise. En définissant une politique claire de contrôle et de gestion des accès sur l’ensemble des données de l’entreprise, on peut être en mesure de préserver leur sécurité.

Serians IT Services propose aux entreprises des solutions avancées de sécurisation des données, en partenariat avec Paolo Alto, Olféo et MailinBlack, permettant aux entreprises d’élargir leur scope de sécurisation.